[Vol.4] 초연결로 취약해진 OT보안, 가시성으로 강화

초연결로 취약해진 OT보안, 가시성으로 강화

유성민([email protected])

IT 칼럼니스트

서강대학교 정보통신대학원 대우교수

초연결 시대와 사이버 보안

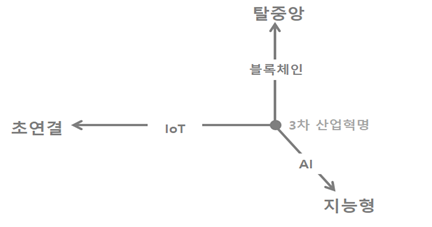

4차 산업혁명은 3차 산업혁명으로부터 달리 세 가지 특징이 있다. 첫 번째 특징은 인공지능(AI)으로 인한 지능형이다. 두 번째 특징은 블록체인으로 인한 신뢰성이다. 마지막으로 사물인터넷(IoT)으로 인한 초연결 특징이 있다.(1)

3차 산업혁명과 4차 산업혁명 비교

특히, 초연결은 수많은 사물에 인터넷 통신을 가능하게 하고 있다. 이로 인해 수많은 사물이 통신에 연결될 전망이다. 시장 조사 전문 기관 “ 스태티스타(Statista)는 2025년에 754억 개의 기기가 네트워크에 연결될 것으로 전망했다.(2)

그러나 IoT는 보안 관점에서 부정적인 영향을 불러올 전망이다. 물론, 초연결 시대를 가져오는 긍정적인 역할을 한다. 두 가지 측면에서 부정적인 영향을 가져올 전망이다.(3)

첫째는 IoT 자체의 취약점을 가진다. IoT는 네트워크 센서 형태로 이뤄진 경우가 많다. 따라서 일반 컴퓨터보다 저사양의 하드웨어를 기반을 두고 있는 경우가 많다. 이는 IoT 자체적으로 취약하게 만든다. 기존대비 뛰어난 보안 기술을 적용할 수 없기 때문이다.

둘째는 연결로 인한 보안 취약점이다. 기존에는 컴퓨터만 네트워크에 연결됐다. 그러나 초연결은 여러 사물이 인터넷으로 연결됨에 따라 해커의 보안 공격 범위를 높여준다. 스마트홈을 예로 들어보자. 과거에는 해커가 집안 온도를 해킹하는 일을 생각할 수 없었다. 네트워크 통신이 되지 않았기 때문이다. 그러나 가정 내 IoT 도입은 해커가 IoT 네트워크 통신으로 해킹할 수 있게 했다.

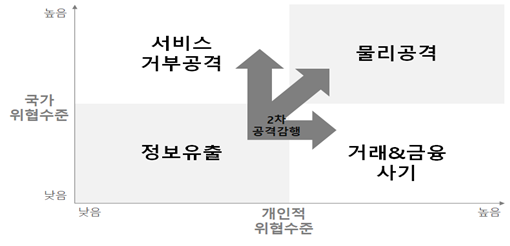

초연결로 인한 사이버 공격 범위 증가는 사이버 공격 유형 또한 증가시켰다. 엄밀히 말해, 기존 사이버 공격은 정보유출, 서비스거부공격, 거래&금융사기 위주였다. 그러나 초연결 시대는 물리적 공격 피해를 목적으로 한 사이버 공격의 빈도수를 증가시킬 전망이다. 참고로 공격 유형을 개인과 국가로 나눠 생각해볼 수 있다. 물리 공격은 국가와 개인 관점에서 모두 위협 수준이 놓다. 예를 들어, 해킹을 통한 발전소 공격은 국가 주요 시설에 피해를 주기 때문에 국가 관점에서 위협적이다. 아울러, 전력 생산의 차질은 정전과 같은 2차적 피해를 일으킬 수 있다. 이는 개인에게도 피해를 주기 때문에 위협적일 수 있다.

국가/개인 위협수준에 따른 사이버 공격 유형

초연결 시대의 OT보안 중요성

초연결 시대는 해커가 물리 공격까지 감행하도록 만들기 때문에 사이버 보안을 더욱더 중요하게 만든다. 특히 공장, 발전소 등 국가 주요 시설에 사이버 보안의 중요성이 더욱더 커지게 한다. IoT 적용은 주요 시설의 제어 영역에도 해킹 경로를 열어주는 역할을 할 수 있기 때문이다. 참고로 이러한 제어 영역은 운영기술(OT, Operation Technology)라고 부른다.

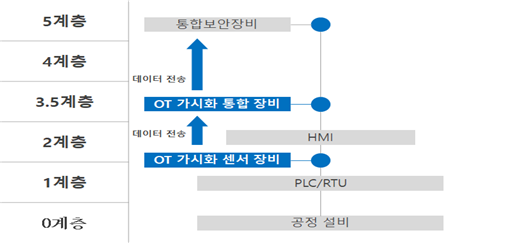

[표1] 주요 시설 계층 구분

| 대 분 류 | 계 층 | 역 할 | 정 의 | |

| 외각영역 | 5계층 | 인터넷 DMZ | 외부 인터넷으로 들어오는 네트워크 제어 | |

| IT영역 | 4계층 | 사무 공간 | 사무 공간을 위한 네트워크 활용 공간 | |

|

O T 영역 |

통합 관리 |

3.5계층 | OT DMZ | 설비 제어와 관련 없는 네트워크를 차단하는 영역 |

| 3계층 | 운영 | 설비 내용을 통합적으로 운영하는 영역 | ||

| 셀단위 | 2계층 | 관리 | 셀단위 설비 제어 관리 | |

| 1계층 | 제어 | 설비 공정을 제어하는 영역 | ||

| 0계층 | 공정 | 설비가 공정되는 영역 | ||

[표1]은 발전소, 공장 등 내부 네트워크 구성을 계층별로 표현한 것이다.(4) 5계층은 인터넷 접근을 통해 유입되는 외부 영역을 제어하는 영역이다. 그리고 필요에 따라 영역이 두 가지로 나뉜다. IT는 사무 공간을 위한 네트워크 영역이다. OT는 운영/설비를 위한 네트워크 영역이다. 4계층은 전자를 위한 곳이고, 3.5 계층은 후자를 위해 한 번 더 제어한다. 3계층은 설비 현황에 관해 통합적으로 관리한다. 2계층은 인간 기계상호작용(HMI)으로 전체가 아닌 영역에 따라 세분화해 관리한다. 1계층은 HMI 기반으로 공정을 제어한다. 프로그램가능 논리제어장치(PLC)가 대표적으로 이러한 유형에 속한다. 끝으로 0계층은 최종적으로 동작하는 영역이다.

이러한 네트워크 특징에는 두 가지가 있다. 첫째는 비무장 영역(DMZ)이 2개가량 적용돼 있다는 점이다. 둘째는 2개의 네트워크 영역이 공존하고 있는 점이다. 정보기술(IT)과 OT 영역으로 구분돼 있다. 사실, DMZ가 2개인 이유도 IT와 OT 영역을 구분하기 위함이다. 참고로 IT 영역은 일반 사무 공간으로 정의할 수 있지만, OT 영역은 장비를 제어하는 영역으로 정의할 수 있다. [표2]는 IT와 OT 영역을 비교한 것이다.

OT 영역은 IT 영역과 달리 설비를 직접 제어하는 부분이다. 그러므로 실시간 서비스가 확보돼야 한다. 자원 활용은 OT는 설비를 위해 일부만 동작한다. 통신구조는 IT보다 매우 복잡한 편이다. OT 제조사별로 다른 프로토콜을 사용하기 때문이다. 일관되어 사용하지 않아 복잡하다. 제품 사용 수명주기 또한 길다. IT 영역은 수명주기가 짧다. 반면 OT 영역은 제어와 직접 관련 있기 때문에 제품 변경에 관해 보수적이다. 기본적으로 15년을 바라보는 경우가 많다. 업계 실무자에 따르면, 20년가량을 제품 수명주기로 보는 경우가 많다.

[표2] IT와 OT의 구분

| 분 류 | IT영역 | OT영역 |

| 정의 | 사무공간을 위해 활용 | 설비 제어 |

| 자원제한 | 보안 관련 충분한 자원을 사용해 규격화 | 최소한 기억장치의 컴퓨팅 능력만 허용 |

| 통신 | 대표적인 IT 네트워크망 | 다수 프로토콜 존재해 복잡함 |

| 수명주기 | 최소 3년 | 최소 15년 |

| 접근성 | 접근이 용이함 | 독립된 공간 |

기존 OT 보안 핵심은 외부로부터 오는 네트워크 트래픽을 최대한 차단하는 것이다. 해커는 외부 통신으로 OT 영역에 접근할 수 있기 때문이다. 주된 해킹 방법은 1계층 부분의 제어를 비정상적으로 설정해 0계층의 비정상적인 공정을 일으키는 것이다. 이를 통해 주요 시설 전체에 피해를 주는 것이다. 이러한 공격의 최초 예로 1999년 미국 석유 송유관 폭발 사건이 있다. 당시, 해커는 송유관 제어 규칙을 조작해 폭발시켰는데, 3명이 사망하고 4500만 달러(약 540억 원)의 피해가 발생했다. 또 다른 사례로 2010년 이란의 나탄즈 원자력 발전소 공격 사건이 있다. 해커는 원심분리기 제어 영역을 비정상적으로 설정해 1천여 대의 원심분리기를 파괴했다. 발전소는 이로 인해 1년간 중단됐다.

따라서 OT 보안의 경우, 외부와 완벽하게 차단하는 것이 제일 나은 방법이었다. 망분리가 주로 적용됐다. 5계층 및 4계층과 완전히 분리하는 것이다. 그러나 초연결 시대에는 망분리가 무색하게 됐다. 망분리를 우회해 OT 영역으로 유입되는 경우가 발생하기 때문이다.

OT 영역은 멜론에 비유할 수 있다. 멜론의 경우, 겉은 딱딱하고 속은 연하다. OT 보안도 마찬가지이다. 외각 보안은 매우 견고하다. 그러나 내부는 취약하다. 방화벽, 네트워크차단시스템(IPS) 등 외에 적용된 보안 기술이 없다. 더욱이, OT 장비는 매우 오래되고 복잡성으로 관리가 어려워 버전관리가 잘 안된 경우가 많다. 이는 해커에게 공격하기 쉬운 대상이 된다. 예를 들어, 윈도95 환경에서 동작하는 기기는 해커에게 쉽게 공격 피해 대상이 된다.

보안 전문 기업 “카스퍼스키(Kaspersky)”는 320명 OT 담당자 대상으로 보안 중요도를 파악했다.(5) 54%가 IoT와 연결 문제의 보안 취약점을 중요하다고 응답했다. 48%는 IT 장비와 통합 문제의 어려움에 관해 중요하다고 응답했다. 42%는 OT 장비 취약점이 어렵다고 응답했고, 45%는 장비 운영 파악이 어려운 점을 들었다. 그 외 KPMG는 인도 OT 담당자 대상으로 OT 보안의 어려운 요소를 조사했다. 응답자의 90%가 OT 노후화를 꼽았다. 31%는 OT 복잡성을 보안 취약점 요소로 꼽았다. 그릭 31%는 패치관리 부재를 꼽았다. 끝으로 14%는 외부연결의 문제점을 꼽았다.(6)

정리하면, OT 보안은 국가와 개인 관점에서 중요하다. 기존 OT 보안은 망분리 중심으로 이뤄졌다. 그러나 초연결 시대에는 충분하지 않다. 두 기관의 조사에서 이를 보여주고 있다. 우선순위는 다르지만, 외부연결과 내부 관리의 어려움이 OT 보안 위협 요소로 작용하고 있다.

가시성으로 3단계 보안 체계 확립

OT 보안은 초연결 시대에 차단만으로 충분하지 않음을 보여준다. 그럼 어떤 방식으로 발전해야 할까? 답은 IT 보안에서 찾을 수 있다. 3단계 보안 체계를 확립하는 것이다. 예방, 탐지/차단 그리고 사후대응 등으로 보안 체계를 확립하는 것이다. 그런데 이를 위해서는 선행 조건이 있다.

OT 내부 영역의 가시성을 확보하는 것이다. 내부 현황을 알지 못하면, 어떤 부분이 취약한지를 모른다. 이는 예방을 어렵게 한다. 그리고 어떤 공격이 발생하는지도 모르게 한다. 이는 사후대응을 어렵게 한다. 내부 현황 파악은 3단계 체계 확립 관점에서도 중요하지만, 실제로 OT 보안에서 중요 요소로 꼽히고 있다. 보안 전문 연구소 “산스 인스티튜트(SANS Institute)”는 2019년 상위 6개 OT 보안 우선순위를 꼽았다.(7)

참고로 해당 결과는 전 세계 338명을 대상으로 얻었다. 45.5%는 OT 자산 가시성이 필요하다고 언급했다. 37.3%는 OT 네트워크 감시가 필요하다고 언급했다. 29.5%는 직원의 사이버 보안 중요성 인식 고취가 필요하다고 언급했다. 29.1%는 OT 보안 교육의 필요성을 언급했다. 28.3%는 OT 내부에서 일어나는 비정상적 행위의 탐지가 필요하다고 언급했다. 마지막으로 26.6%는 IT와 OT의 연결에 관해 언급했다. 이처럼 교육과 IT/OT 연결을 제외하면, 응답자 모두가 가시성 관련으로 언급한 것을 알 수 있다.

그럼 OT 가시성은 어떻게 예방과 사후대응 체계를 갖출 수 있게 할까? 우선, OT 가시화 장비는 설비 공정 현황을 모니터링할 수 있다. 그리고 이러한 현황을 5계층에 적용된 통합보안관리시스템과 연동할 수 있다. 이는 보안 전문 관제자가 이를 통해 OT 보안 현황을 파악할 수 있게 한다. 물론, 취약점 현황도 관리할 수 있다. 결국, 이러한 방법은 OT 공격의 취약점 파악을 통한 예방과 공격 현황을 알게 해 사후 대응을 쉽게 한다.

OT 가시화 장비

실제로, OT 가시화 장비는 OT 보안 필요성에 의해 등장했다. OT 가시화 장비는 1계층과 2계층 사이에 센서 형태로 적용된다. 미러링 방식으로 적용되어 장비 공정에 영향을 주지 않는다. 그리고 3.5계층에 설비 현황 데이터를 보내는데, 가시화 통합 장비가 이들을 모두 취합한다. 참고로 해당 장비는 기존 프로토콜과 연동할 수 있도록 제조 기업과 협의한 상태이다. 그러므로 네트워크 공정 데이터만으로 동작 현황을 파악할 수 있다. 그뿐만 아니라, 기계학습을 적용해 비정상적 행위도 탐지할 수 있다. 기존 공정에서 확률적으로 벗어난 범위를 찾아내어 관리자에게 알려준다. 취약점 탐지도 가능하다. 버전 업데이트 현황을 파악해 이를 관리자에게 알려준다. 일부는 네트워크탐지시스템(IDS) 기능을 수행하는 때도 있다. 시그너처분석, 동적분석 등을 통해 IDS 기능을 제공한다.

OT 가시화 장비 활용 구성도

OT 가시화 장비 시장은 현재 형성되고 있다. 글로벌 대표 기업을 보면, 대부분이 스타트업인 경우가 많다. 클라로티(Claroty)는 2014년에 설립된 기업이고, 노조미(Nozomi)는 2013년에 설립됐다. 인디지(Indegy)는 2014년에 설립됐고, 사이버엑스(CyberX)는 2012년에 설립됐다. 규모 또한 스타트업인 경우가 많다. 3,600달러(약 4320억원)에서 1억 달러(약 1천2백억 원)의 자본 규모를 형성하고 있다. 연간 매출액은 1백만 달러(12억 원)에 8백만 달러(96억 원)를 형성하고 있다.

정리하면, OT 보안 산업에서 가시성은 필요 때문에 주목받을 전망이다. 현재 이와 관련 기업이 성장하고 있다. 그런데 대부분 기업이 국외 기업인 경우가 많다. 국내 보안 산업에서도 이러한 스타트업을 발굴하고 육성해 글로벌 OT 보안 전문 기업 육성이 필요하다.

본 원고는 KISA Report에서 발췌된 것으로 한국인터넷진흥원 홈페이지(https://www.kisa.or.kr/public/library/report_List.jsp)에서도 확인하실 수 있습니다.

KISA Report에 실린 내용은 필자의 개인적 견해이므로, 한국인터넷진흥원의 공식 견해와 다를 수 있습니다.

KISA Report의 내용은 무단 전재를 금하며, 가공 또는 인용할 경우 반드시 [한국인터넷진흥원,KISA Report]라고 출처를 밝혀주시기 바랍니다.

| 1. | ⇡ | 유성민, “클라우드, 포그컴퓨팅-블록체인과 함께 가야”, 동아비즈니스리뷰, 281호, 2019년 09월. |

| 2. | ⇡ | Statista, “IoT connected devices installed base world wide from 2015 to 2025”, July 2017. |

| 3. | ⇡ | 유성민, “4차 산업혁명과 사이버 보안대책”, 한국정보화진흥원, 지능화연구시리즈 2016, 1-89쪽. 2016년 12월. |

| 4. | ⇡ | Industrial Control CERT Team, “Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategy”, Homeland Security, September 2016 pp.1-48. |

| 5. | ⇡ | Wolfgang Schwab and Mathieu Poujol, “The State of Industrial Cybersecurity 2018”, Kaspersky Labs, June 2018. |

| 6. | ⇡ | Akhilesh Tuteja, Anish De and Atul Gupta, “Cybersecurity survey: Operational Technology”, KPMG, June 2018. |

| 7. | ⇡ | Barbara Filkins, “SANS 2019 State of OT/ICS Cybersecurity Survey”, A SANS Survey, June 2019. |

![[Vol.12] 개인정보 정책에서 증거기반(evidence-based)의 규제의 필요성](https://hiic.re.kr/wp-content/uploads/bfi_thumb/dummy-transparent-qzswzze6g081azganrruhb07lbpw5dlcswvfm3xzys.png)