[Vol.9] 사이버 공격자는 누구인가

사이버 공격자는 누구인가

김홍근 ([email protected])

한국인터넷진흥원 연구위원

사이버보안전략가

사이버 공격자는 다양하다. 호기심이나 행동주의(Activism)로 서버에 침입하는 일반적인 해커, 랜섬웨어(Ransomware)로 돈벌이에 주력하는 범죄조직, 산업기밀을 훔치기 위한 산업 스파이, 대부분의 시간을 비밀 정보를 훔치는 단한가지 일에만 전념하는 국가의 지원을 받는 해킹 그룹 등 다양한 이유로 사이버 공격이 이루어진다. 표 1에 사이버 공격자의 유형과 이들의 공격 목적 또는 의도를 정리하였다.

[표 1] 사이버 공격자의 유형과 목적

| 공격자 유형 | 공격 목적 또는 의도 |

| 정보전 전사(Info Warrior) | 군사 작전 |

| 국가 정보기관(National Intelligence) | 정치 경제 군사적 정보 수집 |

| 테러리스트(Terrorist) | 혼란, 정치적 목적 달성을 위한 과시 |

| 산업 스파이(Industrial Espionage) | 돈벌이, 협박, 경쟁 우위 |

| 조직범죄자(Organized Crime) | 돈벌이, 복수 |

| 해커 그룹(Institutional Hacker) | 돈벌이, 명망, 모험, 스릴 |

| 개인 해커(Recreational Hacker) | 스릴, 도전 |

다양한 목적 또는 의도로 사이버 공격을 감행하지만, 종국적으로는 정치적 또는 경제적 목적 또는 의도로 구분해 볼 수 있다. 표 1의 상위에 위치한 정보전 전사, 국가 정보기관, 테러리스트는 정치적 목적을 달성하기 위해 사이버 공격을 한다고 할 수 있으며, 산업 스파이, 조직 범죄자, 해커 조직 등은 경제적 이익을 위해 사이버 공격을 감행한다. 최근의 개인과 기업을 상대로 한 랜섬웨어와 서비스거부공격 등은 국가 정보기관이나 테러리스트에 의한 것이라기보다 돈을 노리는 조직범죄자나 해커조직에 의한 것이다. 기업의 연구 개발 자료나 영업 기밀에 대한 공격인 산업 스파이 행위는 조직 범죄자와 해커 조직의 주요 활동이다. 보안업체들의 해킹사고 조사 보고에 의하면, 국가 또는 국가의 지원을 받는 해커 조직이 산업 기밀을 대상으로 사이버 공격을 하는 사례들이 최근에 증가하고 있다.

- 개인 해커와 해커 그룹

사이버 공격은 정보시스템에 비인가 접근을 하여 보안 속성을 훼손시키는 행위, 즉 대중 매체에서 해킹(1)이라는 용어로 표현되기도 한다. 해커 조직이나 조직 범죄자들의 공통점은 사이버 공격을 돈벌이 수단으로 사용하는 공통점이 있다. 취미로 해킹하는 개인 해커(Black Hat)들에 의한 사이버 침입 및 보안 사고의 수가 가장 많지만, 대다수의 개인 해커는 보안이 강화된 조직이나 주요 정보통신 기반 시설과 같은 어려운 공격 목표를 위협할 수 있는 필수 지식이나 기술을 가지고 있지 않을 가능성이 높으며, 그럴 동기도 적다. 그럼에도 불구하고, 전 세계에 걸쳐 그 수가 사이버 공격자 유형 중에 제일 많기 때문에 일반 사용자나 시스템 보안에 대한 투자가 미흡한 중소 규모의 기업이나 조직에는 적지 않는 피해를 입힐 소지가 충분하다. 또한 해커 인구가 증가함에 따라 예외적으로 숙련되고 악의적인 해커가 그러한 공격을 시도하고 성공할 가능성이 높다.

표 2는 개인 해커와 해커 그룹의 대표적 사례들이다. 미국 국방부의 지원을 받아 카네기멜론 대학교에 컴퓨터 보안사고 대응 팀 CERT(Computer Emergency Response Team)(2)를 만들게 한 장본인이 코넬 대학원생 로버트 모리스(Robert Tappan Morris)이다. 모리스는 1988년 11월 유닉스 운영체제와 유틸리티 프로그램(Sendmail, Finger, RSH/rexec)의 보안 취약점을 악용하여 자동으로 전파하는 악성코드인 웜을 제작 유포하여, 단시간에 수천대의 유닉스 머신을 다운시킨 해킹 사고를 일으켜 언론의 주목을 받았다.

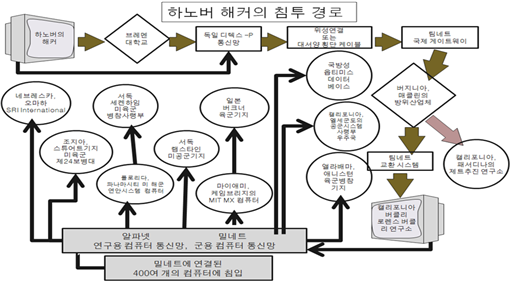

소설 “뻐꾸기 알(Cuckoo’s Egg)”은 실제로 발생했던 해킹 사건에 관한 것이다. 네트워크 관리자 클리포드 스톨(Clifford Stoll)이 75센트 요금계산서 오류(Billing Error)의 원인을 찾던 도중, 몇 달 동안 미군 네트워크를 침투한 해커를 발견하고, 그림 1과 같은 경로를 거쳐 독일의 거주지까지 추적하여 해커들을 체포하는 과정을 그리고 있다. 이 해커들이 표 2의 카오스 컴퓨터 클럽과 연계되어 있었다.

[표 2] 개인 해커와 해커 그룹 사례

| 명칭 | 특징 |

| 로버트 모리스 | • 1988년 11월, 최초의 인터넷 웜인 모리스 웜(Morris worm)을 만들어 약 6천대의 유닉스 서버를 감염시켜, 네트워크가 마비됨 |

| 카오스 컴퓨터 클럽 CCC(Chaos Computer Club) |

• 1981년 독일 함부르크에서 설립된 유럽에서 가장 큰 해커 그룹 중 하나이며, 1980년대부터 해킹 기술을 대중에 전파 • 보안 결함을 알리기 위해 함부르크의 한 은행에서 134,000 마르크를 훔치고, 바로 되돌려줌 • 미국 기업과 정부의 소스 코드를 KGB에 판매하여 유죄 판결을 받음 |

|

어나니머스 (Anonymous) |

• 일반 대중에게 가장 잘 알려진 해커 그룹(진보적 Hacktivist) • 2003년부터 4chan을 기점으로 인터넷에 중요한 영향력을 행사 • 극단적으로 분산된 구조이기 때문에 누군가가 체포될 경우에도 계속 운영을 유지할 수 있음 • Guy Fawkes 마스크 상징은 있지만, 명령을 내리는 리더는 없음 |

|

룰즈섹 (Lulz Security)(3) |

• 2011년 어나니머스에서 분사하여 설립 • 2011년 소니 픽처스 해킹 • CIA 웹 사이트 해킹 |

[그림 1] 독일 해커의 미국 연구/국방 네트워크 공격 경로

[출처 : 뻐꾸기 알]

- 산업 스파이와 조직 범죄자

산업 스파이와 조직범죄 집단은 유능한 해커를 고용하거나 육성하고, 산업 정보 해킹과 대규모 금전 도용을 수행할 수 있는 능력이 있기 때문에 국가 시회에 상당한 수준의 위협을 제기한다. 기업 스파이, 경제 스파이 등으로 불리는 산업 스파이 활동은 상업적, 재정(재무)적 목적에 정탐(스파이, 첩보) 기법을 활용하는 활동이다. 정보 수집 대상의 시설에 물리적인 무단 침입뿐만 아니라 도청과 시스템 해킹을 활용한다. 불만을 가진 직원, 경쟁자가 정보를 빼내기 위해 몰래 고용한 직원 등 내부자가 기업의 비즈니스 기밀정보를 빼내 넘겨주는 단순한 스파이 활동도 있다.

최근 조직 범죄자나 정부기관의 스파이가 민간 기업이나 단체를 대상으로 하는 산업 스파이 활동의 심각성이 증가하고 있다. 특히, 생명공학, 정보기술, 자동차 및 운송, 에너지 등의 분야 기업과 같이 기술을 근간으로 하는 기업일수록 산업 스파이의 대상이 된다. 보안 관리가 부실했다는 과실로 인한 평판 하락이 공격자를 대상으로 한 법적 조치에 따른 이점보다 크다고 판단하기 때문에 보고되지 않는 산업 스파이 피해 사례도 있을 것이다. 표 3은 산업 스파이와 조직 범죄자 그룹의 대표적 사례들이다.

[표 3] 산업 스파이와 조직 범죄자 사례

| 명칭 | 특징 |

| Morpho |

• Wild Neutron로 알려져 있으며, 자금 지원이 풍부한 해킹 그룹 • 기술, 제약, 투자 회사 등의 주요 기업의 지적 재산을 목표로 2011년부터 수십 개의 해킹을 수행(시만텍 보고서 : 20 개국에 최소한 49개 조직/기업이 해킹됨) • 금전적 이익을 위해 내부 정보를 훔치기 때문에 국가 지원 그룹이 아닐 가능성이 높음 : 해킹을 사업으로 접근 |

| Lizard Squad | • 말레이시아 항공(웹 사이트 해킹), 페이스북(서비스거부공격으로 인해 네트워크가 잠시 중단), 소니(ISIS 깃발 게시), 마이크로소프트(엑스박스와 플레이스테이션 해킹) 등 공격 |

| Dragonfly |

• 2011년부터 활동을 시작한 동유럽과 러시아 출신의 해커 그룹 • 산업 제어시스템 용 소프트웨어에 트로이 목마를 포함시킬 수 있는 능력을 보임(스턱스넷과 유사) : 미국과 유럽의 전력망, 에너지 산업, 제어 시스템 등을 목표로 함 • 공격에 사용된 악성코드의 컴파일 시간을 분석해 보면, 주로 월요일과 금요일 사이에 활동, 오전 9시부터 오후 6시까지 9시간에 집중 • 규모가 큰 표적을 공격하기 위해, 규모가 작고 보안이 약한 외주 공급업체의 약점(Soft Underbelly)을 이용 |

| GovRAT |

• 몇 명의 영어권 개발자가 정보 수집용 맞춤형으로 만들어 2015년에 사용하기 시작한 악성코드 이름이자, 그룹의 코드명이기도 함 • 안티바이러스 소프트웨어 탐지로부터 악성코드를 숨기기 위해 훔치거나 위조한 디지털 인증서를 적극적으로 사용 |

| Waterbug |

• 2005년부터 활동을 시작, 국가 지원 해커 그룹일 가능성 있음 : 정부 기관, 대사관 및 교육•연구 시설 등을 대상으로 정보수집 • 해킹한 84개 웹 사이트로 구성된 공격 네트워크 Venom을 사용 • 워터링 홀 웹사이트 위치 : 프랑스(19%), 독일(17%), 루마니아(17%), 스페인(13%) |

- 국가 정보기관 또는 정보전 전사

사이버 공격자 중에 정보전 전사는 물리적인 전쟁 시에 군사 작전의 일환으로 적의 무기 체계를 무력화 시키거나 적의 정보를 수집 또는 교란하는 정보전(Information Operation)을 수행한다. 당연히 정보전 전사는 군과 관련된 요원이다. 오늘날 물리적 군사 대국을 중심으로 정보전에 많은 투자가 이루어지고 있다.

국가 정보기관이나 이들의 지원을 받는 공격자들은 대개 최상의 공격자이다. 언론 매체에 자주 등장하는 APT(Advanced Persistent Threat)(4)는 네트워크에 침입해 “지속성”을 유지하는 공격자를 강조하는 용어이다. 대부분의 시간을 비밀 정보를 훔치는 단한가지 일에만 관심이 있는 국가 정보기관이나 이들의 지원을 받는 해커 그룹에게서 보이는 특성 중의 하나이다. 국가 정보기관이나 이들의 지원을 받는 공격자들의 공격 방법은 다양하다. 예를 들면, 공격대상 시스템에 악성 소프트웨어를 설치하는 피싱 메일을 사용하거나, 제로-데이 보안 취약점의 악용코드(Exploit)를 사용한다. 이 악용코드는 실제로 처음 사용되기 전까지 아무도 알지 못하며, 해당 보안 취약점은 알려지지 않았으며, 따라서 패치나 보완 대책을 강구할 시간이 주어지지 않는다. 공격자가 누구인지, 그들이 어디서 왔는지를 숨기기 위해서 여러 개의 프록시를 경유하고, 전 세계의 컴퓨터들을 거치도록 트래픽을 조종한다.

사이버 귀책(Attribution)이란 사이버 공격자를 추적하여 실체를 특정(特定)하는 것이다. 인터넷을 형성하는 네트워크 아키텍처는 공격자가 흔적을 숨길 수 있는 다양한 방법을 제공하기 때문에, 사이버 귀책은 매우 어려운 일이다. 공격으로 생겨난 로그와 이벤트 정보를 통해 광범위한 디지털 증거 수집 및 분석(Digital Forensic)을 하지만, 공격자는 자신이 특정화 될 만한 흔적을 남기지 않도록, 자신의 컴퓨터에서 공격을 수행하는 것이 아니라, 사전에 해킹해서 장악한 어떤 희생자 컴퓨터/기기에서 공격을 수행하고, IP 주소를 변조(Spoof)하거나 익명 프락시(Proxy) 서버를 이용하기도 한다. 국경을 넘는 범죄 조사의 경우에는 해당국의 사법 당국 협조를 얻어야하기 때문에 신속한 증거 수집 등의 조사 작업이 지연/방해되는 등의 어려움이 있다. 언론 매체(5)와 미국 NSA의 내부 고발자 에드워드 스노든(Edward Snowden)의 주장(6)에도 이란의 핵발전소를 공격한 악성코드 스턱스넷(Stuxnet)의 개발자에 대해서 이스라엘과 미국 당국이 스스로 진실을 밝히지 않는 한, 공격자의 특정은 영원히 해결되지 않는다. 특히나 글로벌 보안 회사들이 분석 추적하여 특정 국가 소속 단체(군 또는 정보기관)로 귀책한 그 어떤 사이버 공격 사건에도 해당 국가가 사고조사에 협조하거나 진실을 밝히는데 협력한 바 없다.

사이버 보안 기업들(7)이 사이버 공격에 대한 정보를 수집 분석하여 발간하는 “위협 인텔리전스(Threat Intelligence)” 보고서에는 추적한 공격자들과 이들의 TTP(Tools, Tactics, Procedures)에 대한 세부 정보를 포함하고 있다. 일부 보안 기업에서는 특정 공격자들을 APT 그룹으로 분류하여 표기하기도 한다.(8)

이들 보고서들을 토대로 하여 사이버 공격자가 국가 정보기관이나 정보전 전사인 사례들을 살펴본다.

1) 미국 사이버 공격 그룹

2013년, 에드워드 스노든의 유출 자료(9)에 따르면 미국 NSA의 공격적인 해킹 능력은 가히 세계 최고 수준이다. 유출 자료로부터 이들이 사용하는 독특한 방법이 공개되었다. 예를 들어, 제조사에서 사용자로 제품이 공급되는 과정(Supply Chain)에서 하드웨어 장치나 컴퓨터를 가로채, 백도어로 작동하는 하드웨어 인플란트(Inplant)를 설치하고, 원 수신자에게 보내는 기법도 소개되어 있다. 대부분의 사이버 보안 전문가들은 이란의 원심 분리기를 물리적으로 파괴한 정교한 사이버 무기인 스턱스넷(Stuxnet) 웜을 만든 것이 이스라엘의 유닛(Unit) 8200과 함께 NSA라고 믿고 있다. 이들은 이란 핵 시설 공격을 위해 4개의 제로 데이 보안 취약점을 사용했다. 하나의 제로 데이 보안 취약점이면 공격을 성공하기에 충분하지만, 4개의 제로 데이 보안 취약점을 사용한 것은 전례가 없는 보기 드문 것이었다.

2) 러시아 사이버 공격 그룹

러시아에는 “Sandworm”, “Cozy Bear”, “Turla Group” 등으로 명명된 십여 개의 APT 그룹이 있다. 사이버 보안회사 Crowdstrike가 “Fancy Bear”라고 명명하였으며, 미국 민주당 전국위원회의 서버 내부에서 발견되었다(악성코드의 이름을 이를 개발한 공격자 그룹의 이름으로 사용하기도 한다)(10). 이 회사는 또한 “Cozy Bear”도 발견했는데, 두 그룹의 해킹 기술은 누구에게도 뒤지지 않는 탁월한 것이며, 많은 보안 솔루션을 쉽게 우회할 수 있다고 말했다. “Sandworm”이라고 불리는 러시아 연계 해커그룹의 주 공격 대상은 주요 기반시설이다. 이들은 2015년 말, 우크라이나 전력 회사를 악성 코드로 공격하여 약 7시간 동안 정전시켰다.

3) 중국 사이버 공격 그룹

중국의 APT 그룹 중 가장 악명 높은 그룹은 “Comment Crew”로 알려져 있다. 사이버 보안 회사 맨디언트(Mandiant)는 2013년에 60 페이지 분량의 보고서를 발간하여 코카콜라, RSA, 미국의 주요 기반시설 등에 대한 사이버 공격이 이들의 소행으로 결론지었다. 이 보고서는 Comment Crew(Comment Panda 또는 APT 1 이라고도 함)가 실제로 PLA Unit 61398으로 알려진 중공 군대였음을 보여주는 많은 증거를 제시했다. 당연히 중국은 어떠한 개입도 부인했다(11). 사이버 공간에서 운영되는 많은 중국 사이버 공격자 그룹이 있다. Naikon, Shell Crew, Toxic Panda와 같은 이름이 지어졌으며, 미국 정부 기관을 포함하여 전세계 금융 기관, 에너지 회사에 이르기까지 광범위한 해킹을 자행한 것으로 알려졌다. 2013년 미국 Verizon사의 데이터 침해 조사(Data Breach Investigations) 보고서(12)에 의하면, 47,000여개 보안사고에서 정보 유출이 621건 확인되었고, 정보 유출의 96%가 중국 공격자에 의한 것이었다. 사이버 보안 기업들의 APT 조사에 의하면, 중국이 러시아 보다 훨씬 더 많은 50개 이상의 공격자 그룹이 국가와 연결되어 있다. 표 4는 보안 기업들의 위협 보고서에 등장하는 중국 국가(또는 국가지원) 사이버 공격자 그룹들의 대표적인 사례들이다.

[표 4] 중국의 국가(또는 국가지원) 사이버 공격자 그룹

| 명칭 | 특징 |

| APT 1 | • 중공군 제3총참모부 2국 61398부대로 알려져 있다. |

| APT 3 |

• 중국의 국가안전부(Ministry of State Security)로 추정되는 사이버 공격 그룹 • Clandestine Fox, Clandestine Wolf, 더블 탭(Double Tap) 등으로 부르는 해킹 사고의 공격자로 보고됨 |

| APT 30 | • 싱가포르에 위치한 파이어아이 연구소 팀이 동남아시아와 인도의 조직들을 표적으로 삼은 악성코드를 조사하고, 2015년 발간한 위협 인텔리전스 보고서(13)에서 동남아시아와 인도 지역에 대한 주요 정치, 경제, 군사 정보를 보유하고 있는 표적들(정부와 기업)에 2004년부터 10년 이상 지속된 해킹 행위를 했다고 주장 |

| Putter Panda |

• 보안업체 CrowdStrike가 악성코드의 C&C 서버의 등록자(Chen Ping)를 추적하여 등록자가 중공군인임을 주장(14) • Chen Ping이 등록한 도메인의 실제 주소는 상해에 위치한 중공군 제3총참모부 12국 61486부대의 주소와 동일 • 중국 상해에 본거지를 둔 61486부대는 중공군의 SIGINT(Signal Intelligence)를 담당하며, 침투시킨 악성코드(특히 RAT)를 통해 미국 국방 분야와 유럽의 위성 및 항공우주 산업을 주 대상으로 정보수집 활동을 하였다고 주장 |

| Naikon |

• 보안업체 ThreatConnect와 DGI(Defense Group Inc)는 2015년 9월 발간한 보고서(15)에서 Naikon 해킹 그룹이 중공군 78020부대이며, 청두(Chengdu) 군구 제2기술정찰국(Technical Reconnaissance Bureau)이라고 주장(16) • 보안업체 카스퍼스키 랩은 2015년 보고서(17)에서 Naikon 그룹은 필리핀, 말레이시아, 캄보디아, 인도네시아, 베트남, 미얀마, 싱가포르, 네팔 등의 동남아시아 국가권역에서 다양한 목표물을 해킹하고 있다고 주장 |

4) 북한 사이버 공격 그룹

2013년 3월 20일, KBS/MBC/YTN과 농협/신한은행 등 방송/금융 6개사 전산망 마비 사태가 발생하였다. 이후 4월 10일, 민/관/군 사이버위협 합동대응팀은 이번 사이버테러의 수법과 접속 기록을 정밀 조사한 결과 북한 정찰총국의 소행인 것으로 결론 내렸다고 발표하였다.

2019년 9월 13일, 미 재무부 해외자산통제국 OFAC(Office of Foreign Assets Control)은 북한 정찰총국 산하의 3개 해킹 그룹 ‘라자루스(Lazarus) 그룹’, ‘블루노로프(Bluenoroff)’ 안다리엘(Andariel)에 대한 제재(18) 조치를 발표하였다. 안다리엘은 블루노로프와 함께 라자루스의 하부 그룹으로 알려졌다. 미 재무부는 이들이 모두 북한 정찰총국(RGB)의 통제를 받는다고 밝혔다. 미 재무부가 공개한 자료에 따르면 안다리엘은 자금 탈취 등을 위해 해외 기업과 정부 기관, 금융서비스 인프라, 방산 분야 등에 대한 해킹을 자행해 왔다. 미 재무부는 특히 “한국 정부 관리들과 한국군을 상대로 한 해킹을 지속하고 있다”면서 2016년 한국 국방장관 집무실의 개인 컴퓨터와 외부와 분리된 국방부 인트라넷인 국방망에 대한 해킹을 대표적 소행으로 꼽았다. 미 재무부 제재 대상 북한 사이버 공격 그룹을 표 5에 정리하였다.

[표 5] 북한 사이버 공격자 그룹

| 명칭 | 특징 |

| 라자루스 그룹 |

• 2007년 정찰총국의 제3국(제110연구소) 소속(19)으로 설립되었으며, 정부, 군, 금융, 제조, 출판, 언론, 엔터테인먼트, 국제 해운사 등의 기관을 대상으로 해킹 수행 • 2014년, 소니 픽처스 엔터테인먼트에 대한 사이버 공격 • 2017년 12월 워너크라이(WannaCry)(20) 2.0 랜섬웨어 공격을 미국, 호주, 캐나다, 뉴질랜드, 영국이 공개적으로 북한 소행으로 지목 |

| 블루노프 |

• 2014년부터 사이버보안 업체들에 활동이 드러남 • 글로벌 제재가 강화되자 외화벌이를 위해 외국 금융기관을 대상으로 사이버 공격을 수행 : • 라자루스 그룹과 협력(21)하여 2016년 2월 방글라데시 중앙은행의 뉴욕연방준비은행 계좌에서 약 8천만 달러를 인출 |

| 안다리엘 |

• 2015년부터 사이버보안 업체들에 활동이 드러남 • 돈을 훔치기 위해 온라인 포커와 도박 사이트를 해킹하는 악성코드를 개발 • 2016년 9월, 군사작전 정보를 빼내기 위해 대한민국 국방부 장관의 PC와 국방부 인트라넷에 사이버 침입(22) • 2017년 1월부터 2018년 9월까지 아시아 5개 가상화폐 거래소에서 가상화폐만 5억7100만 달러를 훔쳤을 것으로 추정 |

- 결어

미국 빌 클린턴 행정부에서 안보, 기반시설 보호, 대-테러 분야의 국가 조정관이었던 리처드 클라크는 그의 저서 “사이버 전쟁(Cyber War)(23)”에서 사이버 공격의 심각성을 깨닫지 못하는 사람들에게 “전쟁은 이미 시작됐다”고 경고하고, 우리가 모르는 사이에 각 정부는 상대국가(적대국) 네트워크와 기반시설을 해킹하여 트랩도어와 논리폭탄을 설치하는 등 사이버 전쟁에 대비하고 있다고 지적하였다.

이처럼 사이버 공격이 전쟁의 수준으로까지 치열한 것이 현실이지만, 이 상황이 제대로 전달되지 않고, 이에 대한 인식이 사람들마다 많이 다르다. 개인의 경우 희생자는 자신이 당하고 있다고 인지하지 못하고, 단지 불쾌한 사건이 무작위적이고 드물게 발생한다고 생각하며, 왜 일어나는지 잘 모른다. 사이버 공격은 분명한 시작이나 끝이 없이 애매하게 진행한다. 사이버 공간의 현실은 전쟁과 평화의 경계를 더욱 흐리게 하고, 위험한 새로운 차원의 불안정성을 더하고 있다.

기술 경쟁력이 있다면 그 어떤 기업/조직도 국가 또는 국가 지원 해킹 그룹을 포함한 사이버 공격자의 공격대상에서 열외가 될 수 없다. 이 대목에서는 우리나라의 기술 경쟁력 있는 기업/조직들도 예외가 아니다. 기업/조직 스스로 생존을 위해서는 자신의 지적재산권을 지키는 일은 너무나도 중요한 시대가 되었다.

대규모 해킹과 이를 성사시키는 사이버 공격자 그룹으로부터 알 수 있는 것은 사이버 전쟁과 스파이 행위는 어둠 속에서 계속되고, 교전 규칙은 없다는 것이다. 사이버 공격 관련해서 어떤 국가에게도 구속력을 갖는 국제적인 입장이나 규제 틀도 없다. 공정한 시장 경제 질서를 확립하기 위해서, 적어도 국가 기관에 소속된 해커나 국가의 지원을 받는 해커 그룹에 의해서 이루어지는 민간 기업의 지적재산 사이버 절도를 막기 위해서 반드시 국제적 합의와 협력제제가 마련되어야 한다.

본 원고는 KISA Report에서 발췌된 것으로 한국인터넷진흥원 홈페이지(https://www.kisa.or.kr/public/library/report_List.jsp)에서도 확인하실 수 있습니다.

KISA Report에 실린 내용은 필자의 개인적 견해이므로, 한국인터넷진흥원의 공식 견해와 다를 수 있습니다.

KISA Report의 내용은 무단 전재를 금하며, 가공 또는 인용할 경우 반드시 [한국인터넷진흥원,KISA Report]라고 출처를 밝혀주시기 바랍니다.

| 1. | ⇡ | 흥미롭게도 “해킹”이라는 용어는 컴퓨터에서 유래하지 않았다. 1961년 MIT의 Tech Model Railroad Club 회원들이 기능을 수정하기 위해 하이테크 기차 세트를 해킹한 것에 유래한다. |

| 2. | ⇡ | 컴퓨터 보안사고 대응 팀 CSIRT(Computer Security Incident Response Team)가 일반적 용어임 |

| 3. | ⇡ | 슬로건은 “2011년부터 당신의 보안을 비웃으며(laughing at your security since 2011)” 이다. |

| 4. | ⇡ | 고급(Advanced) 해킹 능력을 가지고 특정 공격 대상에 대해 지속적으로(Persistent) 해킹을 시도하는 공격자를 의미한다. 주로 대중매체나 보안 기업에서 특정 공격자 그룹을 지칭할 때 사용한다. 그러나 “고급” 수준의 해킹 능력을 정의하기가 어렵기 때문에 특정 공격자를 APT로 부르는 것은 논리적이지 않다. 또한 지속의 기간도 특정화할 수 없다. |

| 5. | ⇡ | Ellen Nakashima, “Stuxnet was work of U.S. and Israeli experts, officials say”. The Washington Post, 2 June 2012. |

| 6. | ⇡ | https://www.theregister.co.uk/2013/07/08/snowden_us_israel_stuxnet/ |

| 7. | ⇡ | Mandiant, Crowdstrike, Kaspersky Labs, Symantec 등 |

| 8. | ⇡ | 보안 조직이나 기업에서 자신들이 추적하고 있는 공격의 영향력이 큰 사이버 공격자를 구분하기 위하여 이름을 부여한다. 유사한 활동을 서로 다른 이름으로 추적하는 다양한 기업/조직으로 인하여 이름이 여러 개 있는 사이버 공격자 그룹들도 있다. 사이버 공격자 그룹에 대한 개별 조직/기업의 정의는 중첩되기도 하고, 특정 공격 행위에 대해 의견이 다를 수 있다. |

| 9. | ⇡ | 에드워드 스노든이 유출한 문서에 포함되어 있는 것 중에서, 2014년 1월 27일 언론에 보도된 아이폰과 안드로이드 스마트 폰에 설치할 수 있는 스파이웨어 키트인 WARRIOR PRIDE(GCHQ(영국의 국가보안 기관)와 NSA가 붙인 코드명)는 원격으로 스마트폰을 켜고, 내장 마이크를 켜고 듣고, 위치 정보를 사용하여 추적할 수 있는 기능이 있음 |

| 10. | ⇡ | 2016년 12월에 발간된 미국 국토안보부 DHS와 연방수사국 FBI의 합동분석보고서 JAR(Joint Analysis Report)에 의하면, 러시아 군정보기관 RIS(Russian civilian and military Intelligence Services)가 미국 대선과 관련된 개인과 조직에 대한 사이버 공격자라로 명시하고 있다. 이 공격에 참여한 공격자는 RIS 소속의 두 다른 그룹으로 확인되었다. 첫 번째 공격 그룹인 APT 29(Cozy Bear)는 2015년 여름, 두 번째 공격 그룹인 APT28(Fancy Bear)은 2016년 봄에 미국 정당 시스템을 해킹하였다. 이들 두 그룹은 그 이전부터 전 세계적으로 정부조직, 연구소, 대학, 민간기업 등을 대상으로 해킹을 수행하여왔다. |

| 11. | ⇡ | 2014년 5월 19일, 미연방 대배심은 최초로 중국 인민해방군 61398부대 소속의 요원 5명(Wang Dong, Sun Kailiang, Wen Xinyu : 해킹, Huang Zhenyu, Gu Chunhui : 지원)을 사이버 해킹을 통한 산업 스파이 행위(중국 국영기업들에게 제공할 목적으로 미국의 철광업체와 태양광업체들의 컴퓨터를 해킹)로 기소하였다. 에릭 홀더 미국 법무부 장관은 이날 기자회견을 열고 중국 정부에 대해 이들 5명이 피츠버그 시에서 재판을 받을 수 있도록 신병을 넘기라고 요구하였다. |

| 12. | ⇡ | http://www.verizonenterprise.com/resources/reports/rp_data-breach-investigations-report-2013_en_xg.pdf |

| 13. | ⇡ | APT30 and the Mechanics of a Long-Running Cyber Espionage Operation, FireEye Labs, 2015년 4월.https://www2.fireeye.com/rs/fireye/images/rpt-apt30.pdf |

| 14. | ⇡ | C&C 서버의 등록자인 Chen Ping(별명 cpyy)의 중공군과의 연관성을 암시하는 사진첩, 네트워크 보안에 대한 관심을 나타내는 포럼 토론 등을 증거로 61486부대에 의한 해킹임을 제시하고 있다.https://cdn0.vox-cdn.com/assets/4589853/crowdstrike-intelligence-report-putter-panda.original.pdf |

| 15. | ⇡ | ThreatConnect Inc. and Defense Group Inc,, Project CameraShy : Closing The Aperture on China’s Unit 78020, 2015년 9월. |

| 16. | ⇡ | 동남아시아 표적에 대한 스파이 활동을 위해 Naikon 악성코드 내에서 일관되게 사용된 C&C 인프라에 대한 분석 결과, 공격의 주체가 중국 남서부 윈난성의 수도 쿤밍 시 위치한 중공군임을 밝혀냈다. Naikon 악성코드 내에 일관되게 나타난 C&C 도메인 “greensky27.vicp.net”에서 “GreenSky27″은 악성 도메인을 소유하고 운영하는 공격자를 의미하며, 더 많은 추적 조사를 통해 GreenSky27의 실체가 Ge Xing(葛星)이라는 중공군으로 판단하였다. Ge Xing의 공개 학술 출판물, 중공군 건물에 대한 출입, 추적 5년 동안의 greensky27 활동과 Ge Xing 생활 패턴의 상당히 많은 중첩 등은 그가 78020부대 소속임의 증거로 제시되었다. |

| 17. | ⇡ | Kaspersky Lab,The MsnMM Campaigns: The Earliest Naikon APT Campaigns, 2015년 5월. |

| 18. | ⇡ | Treasury Sanctions North Korean State-Sponsored Malicious Cyber Groups https://home.treasury.gov/news/press-releases/sm774 |

| 19. | ⇡ | 제3 기술감시국(Technical Surveillance Bureau)으로도 알려져 있으며 북한의 사이버 작전을 총괄 |

| 20. | ⇡ | 세계적으로 최소 150개국 약 30만대의 컴퓨터가 공격을 당함, 영국의 경우, 2차 병원(중환자실과 응급 서비스를 제공하는 병원)의 약 3분의 1, 의원 8%가 랜섬웨어 공격으로 마비되어 19,000명 이상의 예약이 취소되고, 종국적으로 1억 1,200만 달러가 넘는 국민건강보험의 손실을 초래 |

| 21. | ⇡ | 소니 픽처스 엔터테인먼트에 대한 사이버 공격에서 사용된 악성코드와 유사한 악성코드를 활용 |

| 22. | ⇡ | 국방망 해킹사건 : 북한 소행으로 추정되는 해킹조직이 2016년 국방망에 침입해 당시 국방부장관의 PC를 포함해 3200여대의 컴퓨터에서 군사기밀이 유출된 사건 |

| 23. | ⇡ | 리처드 클라크, 로버트 네이크, 사이버 전쟁(Cyber War), 2010년 4월 –국내 번역서의 서명은 해커공화국 임 |

![[Vol.12] 개인정보 정책에서 증거기반(evidence-based)의 규제의 필요성](https://hiic.re.kr/wp-content/uploads/bfi_thumb/dummy-transparent-qzswzze6g081azganrruhb07lbpw5dlcswvfm3xzys.png)