[Vol.4] 텔레컨퍼런스 도구로 인한 프라이버시 침해 가능성

텔레컨퍼런스 도구로 인한 프라이버시 침해 가능성

코로나19로 인한 소통 방식의 변화, 그리고 새로운 위협

이진규 (lee.david@navercorp.com)

네이버주식회사 이사

들어가며

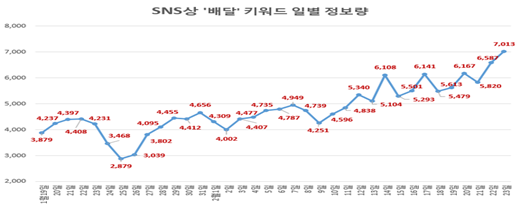

코로나바이러스감염증-19(이하 “코로나19”)은 우리가 영위해왔던 “삶의 방식”을 기존에 예상하지 못한 방향으로 변화시키고 있다. 대학가는 초유의 ‘온라인 개강’으로 인해 온라인 오리엔테이션 및 개강을 시행했다. 중간고사에서의 부정행위를 우려하여 과제 제출로 시험을 대체하는 대학도 생겨났다. IT 기업을 중심으로 재택근무가 확산하였다. 개인정보 유출 우려로 인해 재택근무가 불가능한 업무로 여겨졌던 고객센터까지 클라우드 시스템을 활용한 재택근무에 돌입했다. 주요 배송업체들은 코로나19에 대응하기 위해 전면 ‘비대면 배송’으로 전환하였다. 여러 회의는 대면접촉을 가급적 자제하기 위해 화상회의로 전환되었다. 배달 연관 키워드를 통한 일별 정보량에서 ‘배달’이라는 단어의 정보량은 1월 중순에서 2월 중순 동안 최대 3배 가까이 증가하였다. 삼성전자는 올해부터 주주 총회에 전자투표제를 도입한다 밝혔다. 이와 같은 모든 변화는 우리 사회가 비대면 경제를 의미하는 ‘언택트 이코노미(Untact Economy)’를 급격히 받아들이게 된 것이라 평가할 수 있다.(1)

SNS(트위터, 인스타그램, 카카오스토리, 페이스북)를 통해

확인한 배달 연관 키워드 검색 추세

[출처: 글로벌빅데이터연구소(http://www.globalbigdata.re.kr)]

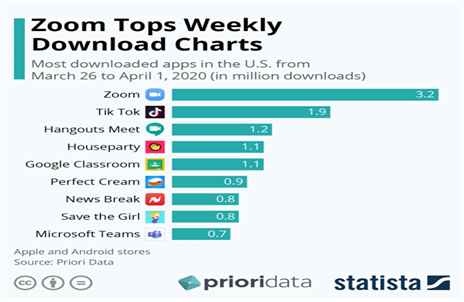

코로나19는 사람들이 ‘일하는 방식’에도 주목할 만한 변화를 가져왔다. 특히, ‘회의문화’에 있어 큰 변화가 발생하고 있다. 직접 대면하지 않고 회의를 수행할 수 있는 다양한 도구들이 주목받게 되었다. Zoom, Hangouts Meet(Google), Teams(MS) 등의 도구 사용이 폭증했다. 특히, Zoom은 올해 3월, 기존과 비교하면 20배가량 증가한 최대 2억 명 이상의 일간 회의 참석자 수를 기록했다고 밝히는 등 ‘폭발적 성장세’를 기록하였다. 세계 각국 앱스토어(Android, iOS)에서도 가장 많이 내려 받은 앱이 되기도 하였다.(2)(3)

3월 마지막 주, Zoom의 다운로드 기록

[출처: Statistia]

Zoom의 예상치 못한 글로벌 인기와 더불어 그만큼의 역화(逆火, backfire)도 생겨났다. 서비스의 글로벌 확장을 충분히 준비하지 못한 Zoom에 온갖 종류의 문제점이 발견된 것이다. 이와 같은 문제점은 서비스 정책, 보안, 프라이버시 등 다양한 영역에서 확인되었다. ▲Privacy Policy의 개인정보 판매 및 제3자 공유, ▲부적절한 암호화 방식 및 암호화 키 배분, ▲회의 참여자 통제권 미흡, ▲프로필 정보의 LinkedIn 연계 문제 등 그 유형도 다양하게 문제점이 발견된 것이다. 미국, 독일, 대만, 싱가포르 관계 당국은 Zoom의 사용을 금지하는 긴급 조치를 발표했다. 한 해외 매체는 Zoom의 보안 및 프라이버시 문제점을 최대 20가지나 정리하여 공개하기도 하였다.(4)

수많은 비판과 우려가 제기되자 Zoom Video Communications의 CEO인 Eric S. Yuan은 4월 1일 자 공식 블로그 포스팅을 통해 보안 강화와 프라이버시 보호를 약속하였다. 그는 우선 Zoom의 사용이 말 그대로 `하룻밤 사이에’ 폭발적으로 증가했다며, 20개국에 걸쳐 9만 이상의 학교들이 Zoom을 사용하고 있다 밝혔다. 작년 말에는 유료/무료 이용자 전체를 대상으로 한 ‘최대 일일 미팅 참여자 수’가 1천만 명을 기록했는데, 올해 3월에는 그 수치가 2억 명을 넘었다고 언급하기도 하였다. 또한, zoom은 애초 ‘기업 고객’을 염두에 두고 설계, 구축된 솔루션이라 현재의 사회적 변화에 대한 적응이 일부 미진할 수 있음도 밝혔다.

Eric S. Yuan은 해당 포스팅을 통해 현재까지 개선한 것과 장차 개선할 것을 명확히 하였다. 구체적인 내용은 아래와 같다.

| 개선한 점

(What we’ve done) |

향후 90일간 개선할 점

(What we are going to do) |

| △ Privacy Policy 개정

– 투명성 확대 – 개인정보 판매 사실 및 예정 없음 안내

△ 교육용 이용자 대상 개선 – 가상 학급 설정 가이드 제공 – 가상 학급 보안 설정 가이드 제공 – K-12 학습 이용자 대상 ‘가상 대기방’ 기본설정 – K-12 학습 이용자 대상 컨텐츠 공유 기본설정

△ 일반 개선 – Zoom 플랫폼에서의 암호화 적용 설명 명확화 – 참석자 ‘집중도 추적’ 기능 영구 삭제 – UNC link 이슈 개선 – Patrick Wardle이 제기한 MAC 이슈 개선 – LinkedIn Sales Navigator 앱 영구 제거 |

▲ 기능 추가 중단 (feature freeze)

– 신뢰, 안전, 프라이버시 이슈에 집중

▲ 새로운 이용자 이해를 위한 외부 전문가 및 대표 이용자가 참여하는 종합 리뷰 수행

▲ 투명성 보고서(transparency report) 공개

▲ Bug Bounty 프로그램 강화

▲ 업계 선도 CISO와 협업하는 방식의 CISO

▲ white box 침투 테스트 수행 및 보안강화

▲ 매주 수요일 10시, 프라이버시 및 보안 |

상기의 내용을 염두에 두고, Zoom과 같은 텔레컨퍼런스 도구로 인한 프라이버시 침해 가능성을 개략적으로 살펴보기로 한다.

텔레컨퍼런스 도구로 인한 프라이버시 침해 가능성

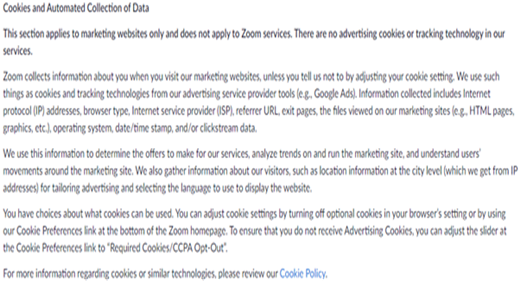

(1) 텔레컨퍼런스 도구와 연계된 웹사이트에서의 제3자 데이터 수집

웹 서비스가 수집하는 다양한 정보는 금전적 이익을 확보할 목적으로 제3자에게 판매되거나 공유될 수 있다. 이와 우려에 대해, Zoom은 비디오, 오디오, 챗 컨텐츠를 포함하여 Zoom 플랫폼에서의 이용자 활동과 관련한 데이터가 광고 목적으로 제3자에게 제공되는 일은 없다고 공언하였다. 그러나, 이용자가 Zoom의 마케팅 웹사이트(https://zoom.us/)에 방문하는 경우, 제3자인 Google.com의 쿠키를 포함하여 총 36개에 달하는 쿠키가 설치되며 이를 통해 Zoom이 제공하는 기능 등이 광고로 제공될 수 있다는 점은 부인하지 않았다. 텔레컨퍼런스 도구 자체에서 수집하는 정보를 제3자에게 제공하진 않지만, 웹사이트 방문 기록은 제3자가 취득하여 맞춤형 광고 등의 목적으로 활용할 수 있음을 의미한다.

Marketing Website Privacy Policy에 공개된 제3자 데이터 수집 관련 내용

[출처: zoom.us]

Zoom을 통해 회의에 참가하거나, 사용법을 익히기 위해 ‘튜토리얼’을 시청하거나, 제품의 구매를 위해 요금제 및 가격 확인을 하는 등 웹사이트를 방문해야 하는 경우는 매우 다양하다. 텔레컨퍼런스 도구를 이용하기 위해 필연적으로 방문해야 하는 웹사이트를 통해 활동 기록이 제3자에 의해 수집되고, 광고 목적으로 활용되는 것은 프라이버시 침해가 발생할 수 있다는 것을 의미한다. 일부에서는 이와 같은 문제점이 텔레컨퍼런스 도구 그 자체로 인한 프라이버시 침해는 아니라고 주장할 수 있으나, 텔레컨퍼런스 도구와 불가분하게 연계된 웹사이트에서의 과도한 개인정보 수집 및 제3자 공유는 텔레컨퍼런스 도구의 사용으로 인한 프라이버시 침해와 다름없다고 평가할 수 있을 것이다.

(2) 초대받지 않은 회의 참가자 난입

텔레컨퍼런스 도구가 회의 참가자를 대상으로 한 적절한 인증 및 스크리닝 체계를 갖추고 있지 못한 경우 초대받지 않은 회의 참가자가 난입하여 회의 내용을 유출하거나, 부적절한 컨텐츠를 일방적으로 공유하는 등 문제를 일으킬 수 있다. 특히, 프라이버시의 초기 개념이 ‘protection from trespassing or infringement(물리적 공간에 대한 침입에서의 보호)’를 주된 내용으로 하던 것에 비추어 초대받지 않은 회의 참가자의 난입은 ‘디지털 내지 가상 공간에 대한 침입’의 관점에서 다른 회의 참가자들의 프라이버시를 침해한 것으로 판단할 수 있다.

실제로, 싱가포르 교육 당국은 10대 여학생들을 대상으로 하는 지리 수업 시간에 어떤 사람이 난입하여 음란한 영상을 방영하고, 성적인 발언을 지속한 사건을 경험한 후 Zoom의 교육목적 사용을 중단시키기도 하였다.(5)

이와 같은 상황은 지금은 일반 명사가 되어버린 ‘zoombombing(zoom과 bombing의 합성어)’으로 널리 알려지기도 했으며, 이와 같은 행위를 하는 사람을 ‘digital gate-crasher’라 부르기도 한다.(6)

초대받지 않은 사람이 회의에 난입할 수 있는 방식은 여러 가지가 있는데, ①회의 참가자를 공개(public)로 설정한 경우, ②같은 이메일 도메인 사용자의 참가를 허용하는 경우(예: OOOO@domain.com에 해당하는 도메인 이용자 모두 참가 가능) ③의도한 회의 참가자의 계정이 탈취나(account hijacking) 유출된된 경우, ④회의 참가자가 자리를 비우고, 다른 사람이 기기에 접근하는 경우 등이 있다. 참고로 ① ~ ④에 해당하는 모든 상황이 Zoom 플랫폼에서 발생하였다.

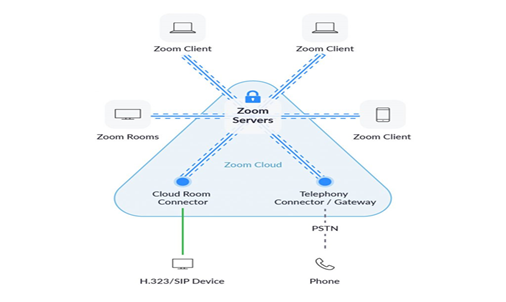

(3) 불완전한 암호화에 의한 영상 등 정보 유출

Zoom은 서비스가 글로벌 명성을 얻기 전에 ‘종단간 암호화(E2EE, End-to-End Encryption)’를 제공하는 것처럼 오해할 수 있는 표현을 사용했다. 그러나 실제 Zoom의 암호화 방식이 암호화 키를 Client의 통제권에 두며, 그 외의 누구라도 암호화 키에 접근할 수 없는 방식으로 설계된 것이 아니라는 점이 발견되었다. 추가로, 암호화 방식 자체도 외부에 알려졌던 AES-256의 ‘안전한 알고리즘’이 적용된 것이 아니라, 취약성을 내재하고 있는 커스텀 방식을 사용한 것도 확인되었다. 키를 관리하는 서버가 중국에 위치한다는 점도 보안상의 우려 사항으로 제기되기도 했다.

종단간 암호화 방식이 아닌 경우, 플랫폼 운영자나 외부의 침입자가 암호화 키를 획득하거나 암호화 취약점을 악용하여 통신의 내용을 들여다볼 수 있게 된다. 이는 커뮤니케이션 도구로서의 안전성에 대한 우려를 품게 하는 대목이다.

Zoom은 Zoom의 통신 프로토콜을 사용하지 않는 방식(전통적 전화기나 SIP/H.323 기반 시스템 등)으로 회의에 참여하는 사람들을 위해 `커넥터(connector)’라 부르는 ‘암호화 미팅룸 – 레거시 시스템’의 연결 클라이언트를 사용하며, 이 클라이언트에 적용되는 암호화 키는 Zoom Cloud라 부르는 클라우드 시스템에 저장되어 암호화 통신을 유지하기 위한 (매우 많은 수의) 키 교환을 수행한다.

Zoom의 통신 암호화를 위한 Zoom Cloud 운영방식

[출처: zoom.us]

이와 같은 방식을 운영하면서 Zoom은 “법적 감청 목적으로 진행 중인 미팅의 암호화를 깨뜨리기 위한 메커니즘을 만든 바 없으며, 임직원 내지 다른 사람을 참가자 리스트에 노출하지 않은 채로 미팅에 참가하게 하지도 않는다.”는 점을 밝혔다. 그렇지만, 암호화 키가 보안상 취약점으로 인해 탈취될 가능성을 전적으로 배제하는 것은 가능하지 않다. 또한, 암호화가 적용되지 않는 프로토콜로 통신에 참여하는 기기는 이의 보호를 받지 못한다.

암호화가 적절히 구현되지 않는 경우 유출될 수 있는 정보는 ▲회원 계정에 등록된 개인정보, ▲회의 참석자 list, ▲회의 영상정보(화면 및 음성), ▲채팅, ▲(공유된) 문서, ▲서비스 이용기록 등이 있다. 특히, 문제가 되는 것은 기밀성을 유지하기 위해 별도의 문서로 남기지 않은 회의 내용인데, 이러한 정보가 유출되면 기업의 경우 영업 기밀(competitive intelligence)이, 개인의 경우 사적 대화까지 노출될 수 있다는 점에서 그 피해가 일반적인 웹 서비스 해킹보다 매우 클 수밖에 없다는 점이 지적된다.

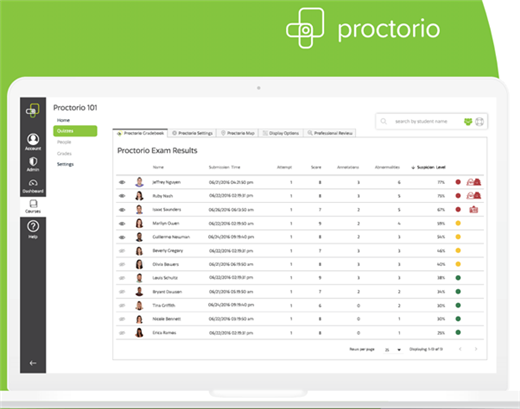

(4) 감시자(online proctor)의 정보 유출

코로나19로 인해 미국 학교들의 온라인 시험이 확산함에 따라, 소위 “온라인 시험 감독관(online proctor)”에 의한 감시 및 프라이버시 침해 이슈가 떠올랐다. 온라인 시험 감독관은 ProctorU(7))등의 기업에 고용된 직원들인데, 이들 또한 코로나19로 인해 회사의 통제를 받지 않는 `자신의 집`에서 학생들의 시험 활동을 모니터링하고 있는 사실이 지적되었다. 이들은 학생들의 방을 원격에서 스캐닝하며, 때로는 신분증 촬영을 요구하기도 하였다. 이들이 설치하는 소프트웨어는 기본적으로 `감시 도구`로 작용할 수 있는데, PC 및 웹캠에 대한 접근권한을 요구할 뿐만 아니라 안면인식 기능을 적용하여 신분증과 화면상의 시험 응시자를 매칭하기도 하면서 관련 데이터를 모두 가져가 활용하는 등 광범위한 데이터 수집 및 기기 접근이 발생하고 있다는 것이 밝혀졌다. 이들 기업은 계약을 맺는 학교뿐만 아니라, 시험을 치르는 개인에게도 비용을 청구하는 때도 있다는 것도 밝혀졌다. 이들 기업이 수집하는 정보는 시험 감독관 및 학교와 공유되는데, 여기에는 학생의 주소, 직업 상세, 부모정보 및 시민권 지위, 의료기록, 바이오 정보 등도 포함되어 있다.(8)

온라인 시험 감독관 서비스 제공기업 Proctorio 소개

[출처: Proctorio 홈페이지]

(5) 캡처로 인한 프라이버시권 침해

텔레컨퍼런스를 통해 송출되는 화상과 음성은 회의 개설자 및 회의 참가자에 의해 저장될 수 있다. 이는 텔레컨퍼런스 도구가 제공하는 기능을 통해서 또는 영상 캡쳐 S/W나 화면 촬영 등의 방식으로도 가능하다. 텔레컨퍼런스 도구가 이와 같은 기능을 제공할 때, 누가 저장된 영상에 접근할 수 있는지에 대한 적절한 통제권을 제공해야 하지만, 이와 같은 통제권은 많은 경우 회의 개설자의 권한으로 맡겨져 있다. 기타, 회의 영상이 영상 캡쳐 S/W로 저장되는 것을 막아내는 것은 기술적으로 큰 도전이다.

텔레컨퍼런스 도구에 표출되는 영상이 별도로 저장되어 공유되는 것은 다양한 문제를 야기할 수 있음을 의미한다. 회의를 통해 논의된 영업 기밀이 유출되는 것에서부터 회의 참가자의 초상권이 침해되는 것에 이르기까지 여러 문제가 발생할 수 있다. 이와 같은 문제점은 회의 참가자가 회의 참여로 인해 향후 어떤 문제가 발생할 수 있을 것인지 충분히 예상하기 어렵다는 데 그 심각성이 있다.

온라인 개학과 텔레컨퍼런스 도구를 이용한 학습 진행으로 인해 교육현장에서는 ‘선생님 모욕’ 우려가 제기되기도 한다. 화상의 얼굴을 캡처하여 소위 ‘품평’을 하거나, 모욕적 2차 가공물을 만들어 유통하는 사례를 우려하는 것이다. 일부에서는 n번방 사건으로 인해 문제가 되었던 딥페이크(deep fake)영상물이 제작되는데 텔레컨퍼런스 도구의 영상이 활용되는 것은 아닌가 하는 우려도 제기되고 있다.(9)

나아가며

코로나19와 같은 비상적 상황으로 인해 Zoom과 같은 텔레컨퍼런스 서비스가 널리 사용되어, 사람들의 일하는 방식을 바꾸어 놓고 있는 것은 당연한 결과일 것이다. Zoom에 제기된 보안과 프라이버시 이슈 가운데 상당 부분은 이미 개선이 되었고, 현재 개선작업이 진행 중인 것도 있다. Facebook SDK로 인한 Facebook 서버로의 데이터 전송은 중단되었고, Zoombombing을 가능하게 하는 설정도 수정하였다. 여러 문제점이 있었지만, 점차 개선을 통해 ‘일상에서 활용 가능한 수준’으로 개선이 진행되고 있다.

그러나 텔레컨퍼런스라는 도구가 갖는 근본적인 이슈들을 해결하지 않는 한 프라이버시에 대한 이슈는 지속해서 남게 될 것이다. 상대방을 원격에서 볼 수 있고, 참가자 사이에 대화와 데이터를 나누고, 서비스 제공자 및 제3자가 이에 관여할 수 있는 구조에서 도출되는 다양한 이슈들을 근본적으로 개선하지 않는 이상 기존에 제기된 문제점을 비롯한 각종 취약점은 한동안 지속할 수밖에 없다. 이는 반드시 Zoom에 한정된 것은 아니다.

이의 대응을 위해서는 Privacy by Design & Default 철학을 담은 기본 Privacy/Security Settings의 제공, 회의 개최자에게 (모든 상황에 대한 세부적 통제권이 아닌) ‘관리 가능한 수준의 통제권’ 부여, 데이터 암호화 및 적절한 키 분배 메커니즘 설계 등과 같은 기술적, 정책적 대응이 필요하다. 이 과정에서 개인정보를 포함하는 데이터의 처리에 대한 투명성을 확보하는 것만이 지속 가능한 텔레컨퍼런스 서비스 제공을 만들어 낼 것이다.

본 원고는 KISA Report에서 발췌된 것으로 한국인터넷진흥원 홈페이지(https://www.kisa.or.kr/public/library/report_List.jsp)에서도 확인하실 수 있습니다.

KISA Report에 실린 내용은 필자의 개인적 견해이므로, 한국인터넷진흥원의 공식 견해와 다를 수 있습니다.

KISA Report의 내용은 무단 전재를 금하며, 가공 또는 인용할 경우 반드시 [한국인터넷진흥원,KISA Report]라고 출처를 밝혀주시기 바랍니다.

| 1. | ⇡ | 글로벌빅데이터연구소, 코로나19 확산 SNS ‘배달앱’ 이용 급증…트위터·인스타그램 ‘98%’, 2020. 2. 24. URL: http://www.globalbigdata.re.kr/news/articleView.html?idxno=186 |

| 2. | ⇡ | Zoom Blog, A Message to Our Users, 2020. 4. 1. URL: https://blog.zoom.us/wordpress/2020/04/01/a-message-to-our-users/ |

| 3. | ⇡ | Statista, Zoom Tops Weekly Download Charts, 2020. 4. 2. URL: https://www.statista.com/chart/21323/top-apps-in-the-us-android-apple/ |

| 4. | ⇡ | tom’s guide, Zoom privacy and security issues: Here’s everything that’s wrong (so far), April 13, 2020, URL: https://www.tomsguide.com/news/zoom-security-privacy-woes |

| 5. | ⇡ | Reuters, Singapore stops teachers using Zoom app after ‘very serious incidents’, April 10, 2020, URL: https://www.reuters.com/article/us-zoom-video-comm-privacy-singapore/singapore-stops-teachers-using-zoom-app-after-very-serious-incidents-idUSKCN21S0AH |

| 6. | ⇡ | ‘gate-crasher’는 초대받지 않은 모임(파티)에 예고도 없이 참석하거나 난입하는 사람들을 일컫는 관용어인데, 여기에 ‘digital’이라는 수식어가 붙어 초대받지 않은 온라인 회의 등에 난입하는 사람을 일컫게 되었다. CIODive는 최근 “As Zoom meetings surge, beware digital gate-crashers(Zoom 미팅이 급증함에 따라 디지털 난입자들을 주의할 필요가 있다.)”라는 제목의 기사를 내놓기도 했다. 해당 기사는 다음을 참조 –URL: https://www.ciodive.com/news/zoom-bomb-remote-work-privacy/574730/ |

| 7. | ⇡ | ProctorU(https://www.proctoru.com/), proctorio(https://proctorio.com/ |

| 8. | ⇡ | The Washington Post, Mass school closures in the wake of the coronavirus are driving a new wave of student surveillance, April 1, 2020, URL: https://www.washingtonpost.com/technology/2020/04/01/online-proctoring-college-exams-coronavirus/ |

| 9. | ⇡ | 전국초등교사노동조합은 지난 1일 교육부에 온라인 개학 관련 요구사항을 밝히면서 이 중 하나로 교사 초상권과 개인정보 침해 문제 방지를 언급하기도 하였다. 경남교육청의 경우 교사의 얼굴을 캡쳐해 모욕 또는 성희롱하는 행위, 강의 내용을 유포하는 등 교권 침해 사례에 대해 관계 법령에 따라 가해 학생을 조처하겠다고 밝히기도 하였다 |

![[Vol.12] 개인정보 정책에서 증거기반(evidence-based)의 규제의 필요성](https://hiic.re.kr/wp-content/uploads/bfi_thumb/dummy-1-qzswzze6g081azganrruhb07lbpw5dlcswvfm3xzys.png)

![[Vol.12] 정보시스템의 상시 모니터링을 위한 SCAP과 도구에 대한 소개](https://hiic.re.kr/wp-content/uploads/bfi_thumb/dummy-5-qzswzze6g081azganrruhb07lbpw5dlcswvfm3xzys.png)